Also wir würden diesen Stream sowas von schauen … egal wann … egal wo …

Nicht immer schön, aber effektiv. Schnelle Hilfe für schnelle Admins.

Manchmal muss man nur „schnell mal eben“ eine IP-Adresse im DNS via DynDNS aktualisieren. Zum Testen, für schnelle Hostname-Verbindungen, um einen PC erreichbar zu machen oder ähnliches. Dynamisches DNS hat auch in der heutigen Zeit noch eine große Bedeutung.

Wie aktualisiert man also einen DDNS Namen an der Kommandozeile?

Sehr schnell und sehr einfach, ohne Fehlerhandling:

# Supersimpler DDNS Client für PowerShell von ugg.li

# --- configuration ---

$updateURL = "UPDATEURL zB. http[s]://dynupdate.no-ip.com:8245/ducupdate.php"

$hostname = "HOSTNAME.EXAMPLE.COM"

$username = "USERNAME"

$password = "PASSWORD"

# --- IPs holen (v4 und v6) ---

$ipv6 = (Resolve-DnsName myip.opendns.com -Server 2620:119:35::35 -Type AAAA).IPAddress

$ipv4 = (Resolve-DnsName myip.opendns.com -Server 208.67.222.222 -Type A).IPAddress

# --- update DNS (v4 und v6) ---

curl.exe --user "${username}:${password}" "${updateURL}?hostname=${hostname}&myip=${ipv4}&myip6=${ipv6}"

Das Script holt sich die anfragenden (z.B. NAT) Adresse via DNS, genauer via openDNS. Schneller und sicherer (z.B. bei multihomed Hosts) ist das kaum möglich.

Natürlich gibt es auch jede Menge DDNS-Clients („DUC“ oder „NUC“) die das übernehmen können und mehr oder weniger komfortabel zu handhaben sind.

Im Wesentlichen ist dieser Schnipsel ein „aus der Not geborener“ Einzeiler der nach und nach ein bisschen gewachsen ist. Bisher gibt es keinen Plan, hieraus eine „echte“ Software mit Caching und so weiter zu machen.

Zeit für einen kurzen „zu oft gegoogelt“ Snippet.

Wie installiert man das sinnvollste jemals von Microsoft zur Druckerverwaltung bereitgestellte „Print Management“ (Druckverwaltung) unter Windows 11 oder Windows Server nach? Druckverwaltung schnell (windows-Schnell) hinzufügen.

Wie man überhaupt auf die Idee kommen kann, dieses Tool nicht automatisch überall installiert zu haben, ist für uns nicht nachvollziehbar …

Eingabeaufforderung (CMD), Als Administrator

dism.exe /online /add-capability /capabilityName:Print.Management.Console~~~~0.0.1.0PowerShell

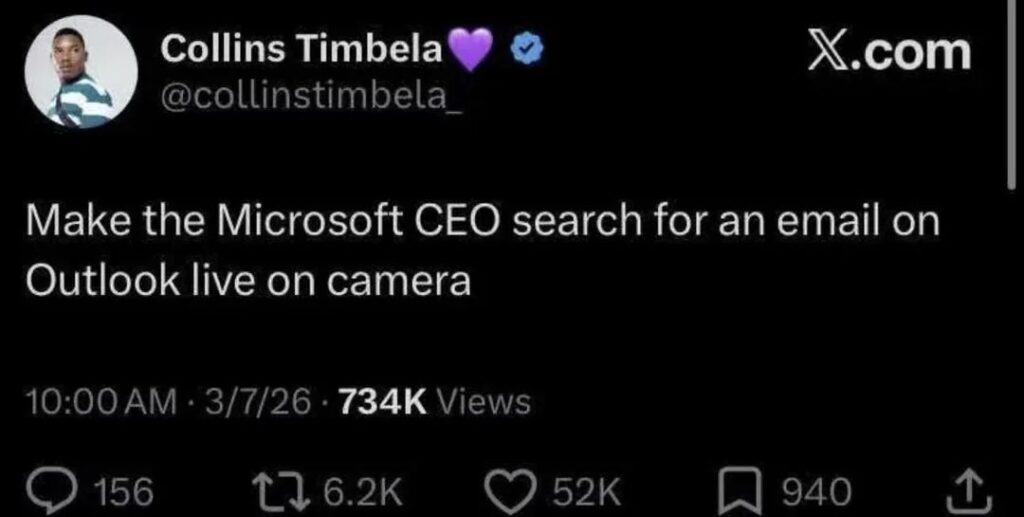

Get-WindowsCapability -Online -Name "Print.Management.Console*" | Add-WindowsCapability -OnlineDass Microsoft seit 2025 ein ausgewachsenes Vibecoding-Problem hat, ist Eingeweihten nicht neu. Hier das neueste „kreative“ Office-Problem.

Wenn man Umlaute in eine E-Mail verwendet (ä, ü, ö) oder Sonderzeichen nutzt (Wie das Durchmesser-Symbol „⌀“) werden diese als Fragezeichen verschickt. Das Fragezeichen bleibt auch in den „Gesendeten Objekten“ als solches erhalten.

Laut dem zugehörigen Microsoft-Artikel ist das Problem zwar schon länger bekannt, aber es gibt noch keine Lösung:

Es gibt aber zwei Workarounds.

Workaround #1: Das neue Outlook (…) oder Outlook Web Access (OWA) verwenden. Dort tritt der Fehler bisher nicht auf. Vermutlich bis es ein noch neueres Outlook new new 2 final gibt (</sarkasmus>).

Workaround #2: Auf eine funktionierende Version downgraden.

Um auf die (bekannt funktionierende) Version 2512 (Build 19530.20184) zurückzuspringen, öffnet man eine Eingabeaufforderung „als Administrator“ und sagt dem Click-to-Run Client das man ein bestimmtes Image starten möchte:

"%programfiles%\Common Files\Microsoft Shared\ClickToRun\officec2rclient.exe" /update user updatetoversion=16.0.19530.20184Dann deaktiviert man in einer Office-App unter Datei > Office-Konto > Updateoptionen auswählen > „Updates deaktivieren“ die erneute Aktualisierung.

⚠️ Updates, auch Sicherheitsupdates, bleiben dann abgeschaltet. Das sollte keine Dauerzustand sein. Microsoft meint, das man zum „10. März“ Updates erneut versuchen soll. Vielleicht ist der Fehler ja dann behoben.

Ich habe grade das erste Mal einen Administrator gesehen, der unter Windows die „Erweiterungen bei bekannten Dateitypen“ ausblendete.

Das passierte während einer remote-session und er murmelte etwas von ’sowasbrauchtdochniemand‘.

Nach einer kurzen und nicht repräsentativen Umfrage im Büro sind wir sicher, das die Telefonseelsorge ihn bald anruft und fragt, ob es ihm gutgeht 😅