Über eine kritische Sicherheitslücke namens „Log4Shell“ in der weitverbreiteten Java-Logging-Bibliothek „Log4j“ können Angreifer beliebigen Code ausführen lassen.

Seit Kurzem steht ein Quellcode-Update des Log4j Apache-Projekts bereit; Entwickler und Admins sollten dringend aktiv werden.

Ein Angreifer kann die Sicherheitslücke ausnutzen, indem er manipulierte Anfragen an einen verwundbaren Server oder eine angreifbare Anwendung schickt. Das geschieht in der Regel (z.B. Tomcat) via USER_AGENT logging. ein Internet-Nutzer kann also Code hinterlegen, den der Server dann ausführt. Die log4j-Lücke greift aber nicht nur beim USER_AGENT, sondern bei *allem* was im Log landen kann. Je nach Applikation muss man hier also genauer hinschauen, das Vorgehen im IIS URLrewrite ist aber immer das selbe und funktioniert dafür sehr gut.

Den Versuch dazu kann man in ISS via ARR aber schnell filtern. Hier die Anleitung um mittels Reverse Proxy das Exploit abzufangen bevor es interne Systeme erreicht.

Lösung

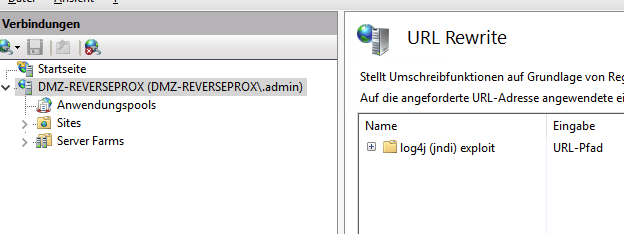

Am besten auf höchster Ebene (link auf dem Serverknoten) das Modul „URL rewrite“ öffnen. Die dort erstelle Regel greift auf allen Sites.

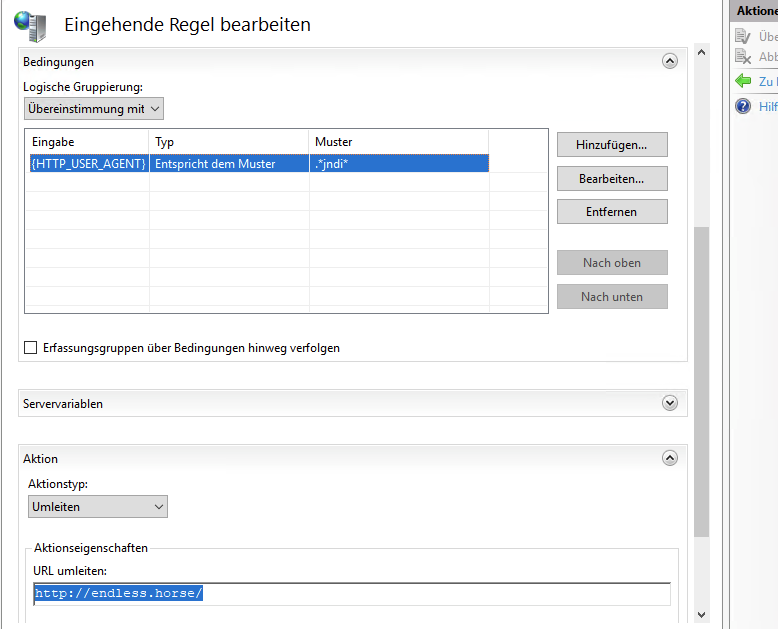

An dieser Stelle eine leere Regel einfügen, die die folgenden Einstellungen hat:

- Übereinstimmung mi URL:

.* - Groß/Kleinschreibung ignorieren: Angehakt

- Bedingungen

- Übereistimmung mit allen Elementen > hinzufügen

- Bedingungseingabe:

{HTTP_USER_AGENT} - Muster: .*

jndi:ldap

- Aktion (hier ist etwas kreative Freiheit möglich)

- URL Umleiten: http://endless.horse/

- Dauerhaft (301)

Ein viele Danke … aus Frankreich

Tipp: Nicht nur im HTTP_USER_AGENT Feld filtern! Der String ist überall gefährlich. Aber die Anleitung stimmt sonst und hilft. Danke =.)

Das stimmt und ist hier exemplarisch gemeint – danke dir fürs Klarstellen 🙂