Nach der Installation von KB5005033 (und den folgenden Patches) kann es dazu kommen, dass Clients im Netzwerk nicht mehr zuverlässig drucken können:

- Die Druckerliste ist (und bleibt) leer

- Es passiert nach einem Druckauftrag nichts mehr

- Alle Netzwerkdrucker sind verschwunden

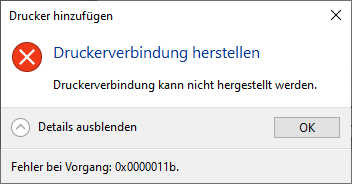

Verbindet man einen so „verschwundenen“ Drucker von einem gepatchten Windows-Druckserver neu, erhält man statt eines neu verbundenen Druckers die Fehlermeldung 0x0000011b. Das betrifft in der Regel Maschinen, die eine ältere Version des zugehörigen Druckertreibers installiert hatten.

Nutzt man auch noch Drucker(treiber) die einen einem eigenen Porttyp mitbringen, bleibt auch die Liste der „Anschlüsse“ plötzlich leer.

Lösung

In die Registry importieren:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RestrictDriverInstallationToAdministrators"=dword:00000000Nach einem Neustart des Druckerspoolers geht alles wieder.

In einigen Fällen kann auch dieser Registry Key auf dem Printserver die Lösung sein:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print] "RpcAuthnLevelPrivacyEnabled"=dword:00000000

Hiernach ist ebenfalls ein Neustart des Spoolers (auf dem Printserver) erforderlich.

Update

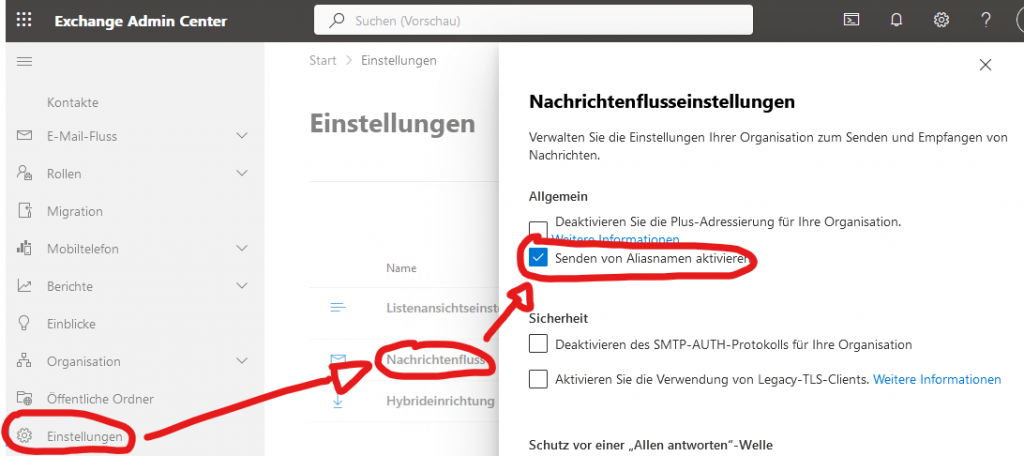

Damit Benutzer auch weiterhin Drucker installieren können und nicht nach dem „Administrator“ gefrat werden, muss zusätzlich zur PointAndPrint Richtlinie dieser Schlüssel gesetzt werden

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint]

"RestrictDriverInstallationToAdministrators"=dword:00000000