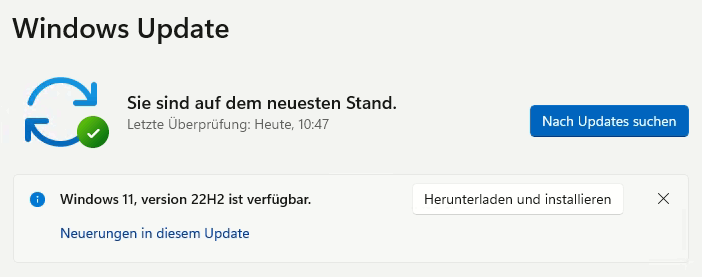

Windows 11 hat bekanntermaßen mit großen Updates so seine Schwierigkeiten. Die Cummulativen Patches scheinen eher gut zu funktionieren, aber besonders „Upgrades“ wie 22H2 hängen scheinbar überdurchschnittlich oft fest.

Die Ursache dafür kennen wir auch (noch) nicht.

- Windows 11 Update 22H2 bleibt bei „96% Herunterladen“ stehen

- Nach einem Neustart steht windows Update wieder bei „Herunterladen und installieren“

- BITS zeigt keine aktiven Übertragungen an

- Es gibt keinerlei Systemlast oder anzeichen für eine laufende Prüfung oder Installation

Wir beobachten aber häufiger, das das Update bei verschiedenen Ständen beim „Herunterladen“ in der Einstellungen > Windows Update App stehen bleinbt. Auch Neustarts oder das zurücksetzen des Download-Caches scheinen hier nicht zu helfen, es geht wider nur bis zu dem betroffenen „Stand“. Neustart helfen nicht, weder Dienste noch der ganze PC.

Kurzum, wir haben dafür auch keine „richtige“ Lösung 🙂 aber einen Workaround, der bisher immer funktioniert hat (es sei denn es war etwas kaputt).

Lösung

- Die Dienste „Windows-Update“ und „Übermittlungsoptimierung“ beenden

net stop wuauservnet stop DoSvc

- Den Windows-Update Download Cache komplett leeren (

%windir%\SoftwareDistribution\download) - Windows-Update Dienste und die Übermittlungsoptimierung wieder starten

net start wuauservnet start DoSvc

- Die „PC-Integritätsprüfung“ herunterladen, installieren, starten und wieder beenden (ja, genau so …)

- Windows 11 Installation Assistant herunterladen, aufrufen und das Update damit sauber installieren

Und schon hat man nach wenigen Installations-Momenten ein Windows 11 22H2 auf der Maschine.