Microsoft findet einfach ALLEs raus. Und dokumentiert das dann auch genau so.

Sätze wie dieser machen die Microsoft Docs so UNGLAUBLICH hilfreich 😁

ugg.li Schnelle Hilfe für schnelle Admins

Nicht immer schön, aber effektiv. Schnelle Hilfe für schnelle Admins.

Microsoft findet einfach ALLEs raus. Und dokumentiert das dann auch genau so.

Sätze wie dieser machen die Microsoft Docs so UNGLAUBLICH hilfreich 😁

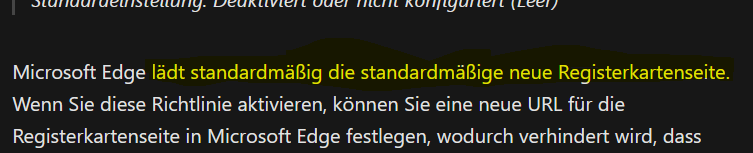

Ein vCenter mag „plötzlich“ keine root-Anmeldung mehr für das VMware Appliance Management machen.

Das kommt schon mal vor, weil Kennwort Standartmäßig in der VCSA ablaufen und es eineige Admins gibt die sich auch gerne länge mal nicht einloggen. „Warum auch, läuft doch“ 😉

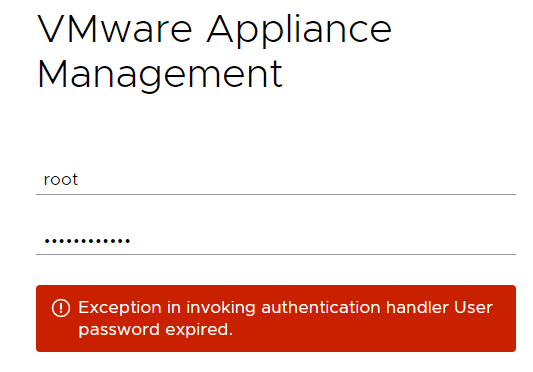

shell die Shell öffnenpasswd ein neues Kennwort vergeben (das kann auch dem alten entsprechen)

… und schon funktioniert die Anmeldung sofort wieder, ein Neustart ist nicht notwendig.

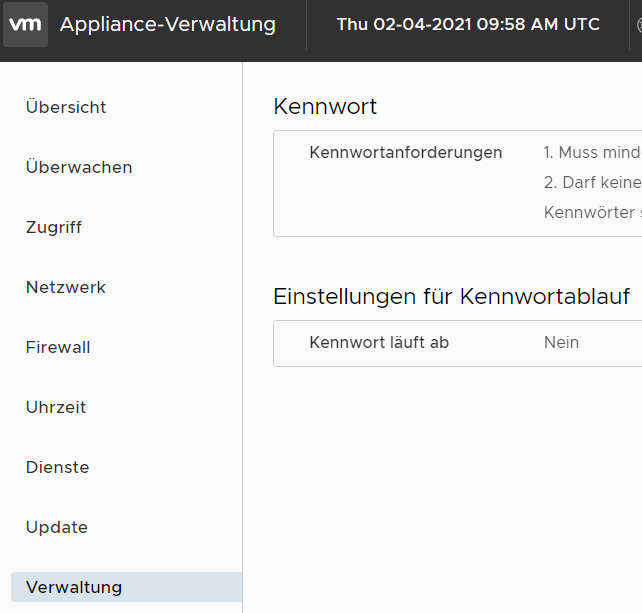

Meist stehen „solche“ vmWare vCenter Applicances eher „isoliert“, daher kann man das Kennwort dort auch nicht ablaufen lassen. Das geht in der Weboberfläche unter Verwaltung > Einstellungen für Kennwortablauf

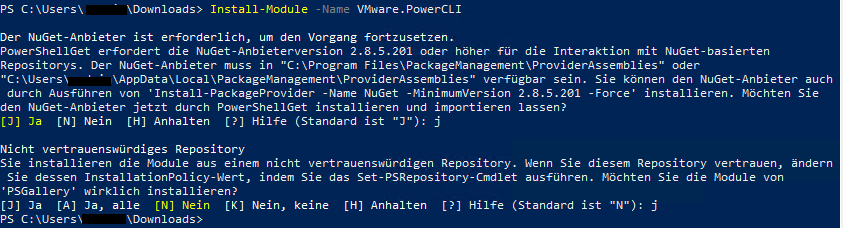

Dies ist wieder so ein klassicher Fall von Selbst-Notiz: Nachdem ich schon wieder aus Gewohnheit das aktuellen VMware PowerCLI aus dem vMware Code Portal herunterladen wollte.

Das ist jetzt ein (NuGet) PowerShell Modul – man muss nichts mehr einzeln herunterladen. Install-Module läd das passende NuGet-Paket, sofern nicht vorhanden, auch gleich mit herunter.

PS> Install-Module -Name VMware.PowerCLI

Der native Download des NuGet-Paketes (für Offline-PCs) liegt hier:

https://psg-prod-eastus.azureedge.net/packages/vmware.powercli.12.1.0.17009493.nupkg

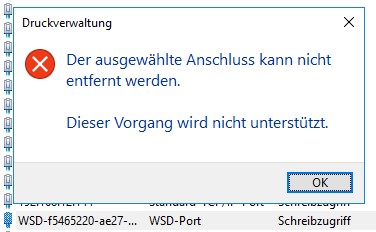

Wenn man versucht WSD-Ports unter Windows 10 (Server 2016/2019) zu löschen, erhält man die Fehlermeldung „Der ausgewählte Anschluss kann nicht entfernt werden. Dieser Vorgang wird nicht unterstützt.“

Solange ein Drucker mit dem Port verbunden ist klappt da auch mit „normalen“ Ports nicht, aber WSD-Anschlüsse lassen sich auch ungenutzt leider nicht entfernen.

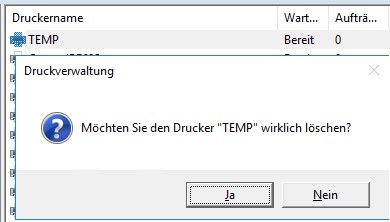

Erstelle einen Temporären Drucker auf genau diesem Port (welcher ist völlig egal) und lösche dann den ganzen neuen temporären Drucker. Der WSD-Port wird damit zusammen fehlerfrei entfernt.

Windows Server 2008 R2 ist zwar schon in die Jahre gekommen, läuft aber hier und da noch und soll auch Updates bekommen. Die aktuellen Updates (zum Beispiel „2020-01 Sicherheitsupdate für .NET Framework 3.5.1, 4.5.2, 4.6, 4.6.1, 4.6.2, 4.7, 4.7.1, 4.7.2, 4.8 für Windows 7 und Server 2008 R2 für x64 (KB4534976)“ schlagen aber mit dem Fehler 0x80092004 fehl.

Grund ist die Signatur der aktuellen Patches. Der Fehlercode 0x80092004 steht für CRYPT_E_NOT_FOUND. Das Windows Update konnte einen kryptografischen Wert nicht verifizieren und lehnt das Update daher ab. Die besagten Pakete sind alle nur noch mit einem SHA2 Hash signiert – Windows 2008 R2 versteht aber kein SHA2.

Manuell Installation des „Servicing stack update for Windows 7 SP1 and Windows Server 2008 R2 SP1: March 12, 2019“ (KB4490628) von:

http://www.catalog.update.microsoft.com/search.aspx?q=4490628

Sobald das Update SHA2ermöglichst, läuft die Installation der weiteren sofort fehlerfrei Updates durch.