Es tritt manchmal das Problem auf, das ein gelöschtes AD-Objekt (Benutzer) aus dem lokalen („OnPremises“) ActiveDirectory (EXAMPLE.LOCAL) nicht in das AzureAD synchronisiert wird, also dort nicht ebenfalls entfernt wird. „Normalerweise“ sollte das aber der Fall sein.

Das Objekt ist in diesem Fall weiterhin in Microsoft 365 sichtbar, kann aber auch im Portal (https://portal.office.com) nicht entfernt werde. Das passiert dann, wenn die Verzeichnissynchronisierung ein bestimmtes Cloud-Objekt „unerwartet“ nicht löschen kann und führt zu einem verwaisten Azure AD-Objekt, das von einem Administrator direkt entfernt werden muss.

Lösung (Windows 10+)

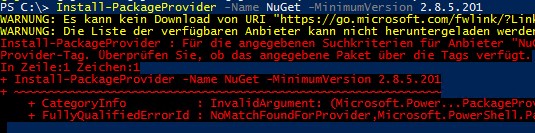

- Wenn nicht vorhanden, AzureAD/MSOnline PowerShell Modul installieren

Install-Module -Name MSOnline

- Mit dem AzureAD (Microsoft 365 Tenant) als „Globaler Administrator“ verbinden

Connect-MsolService

- Objekt suchen mit

Get-MsolUser -UserPrincipalName [email protected]

… oder mitGet-MsolUser -SearchString "nam"

- Wenn gefunden, Objekt(e) entfernen

Get-MsolUser -UserPrincipalName [email protected] | Remove-MsolUser