Diese kleine Schritt-für-Schritt Anleitung zeigt, wie man seine Website(n) im IIS so konfigurieren kann, dass eingehende http:// Anfragen zur Website sicherem https:// umgeleitet werden. Das passiert automatisch im Hintergrund mit einer „301“ HTTP-Meldung (permanent redirect), damit Browser und Clients das auch speichern können.

1. Das Microsoft IIS URL-Rewrite Modul herunterladen und installieren

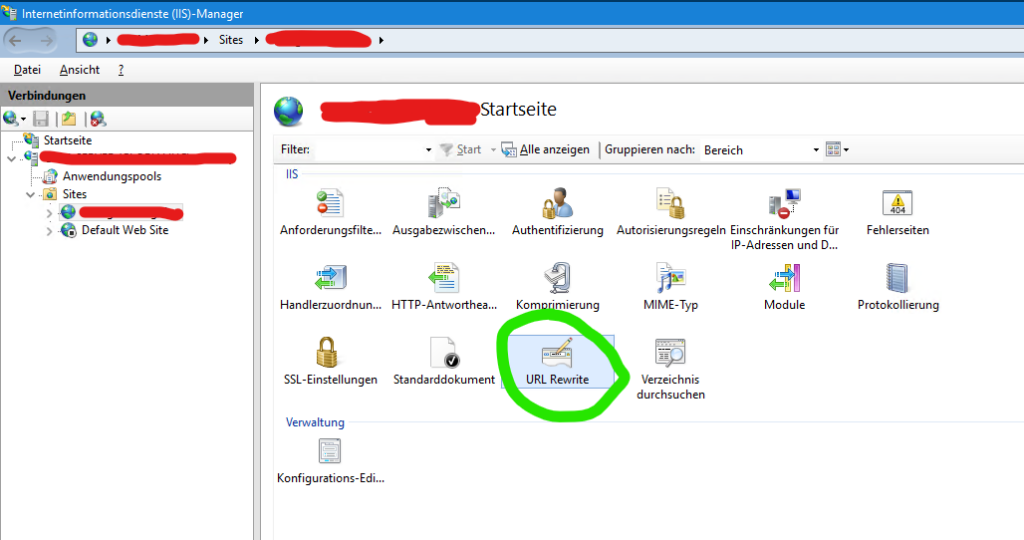

2. Den „Internetinformationsdienste (IIS)-Manager“ öffnen, die Site um die es geht öffnen und das „URL Rewrite“ Modul öffnen

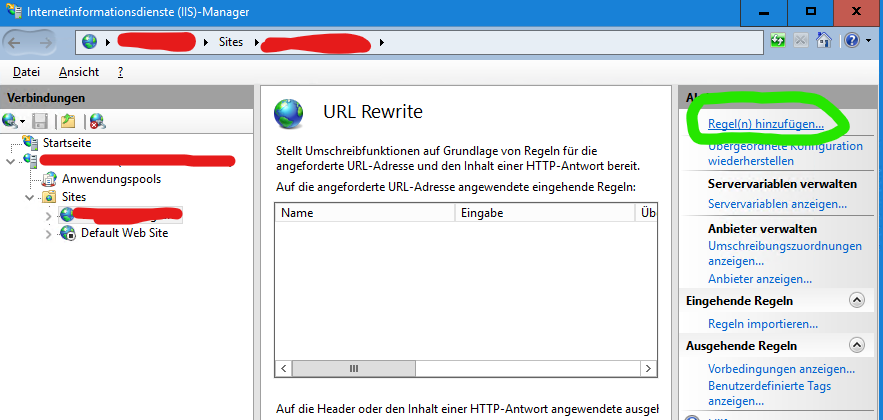

3. Oben rechts „Regel hinzufügen“ klicken …

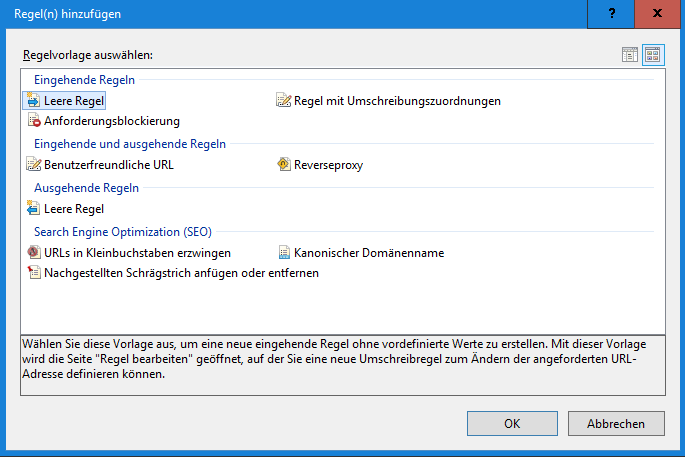

4. dann eine „Leere Regel“ unter „Eingehende Regeln“ auswählen …

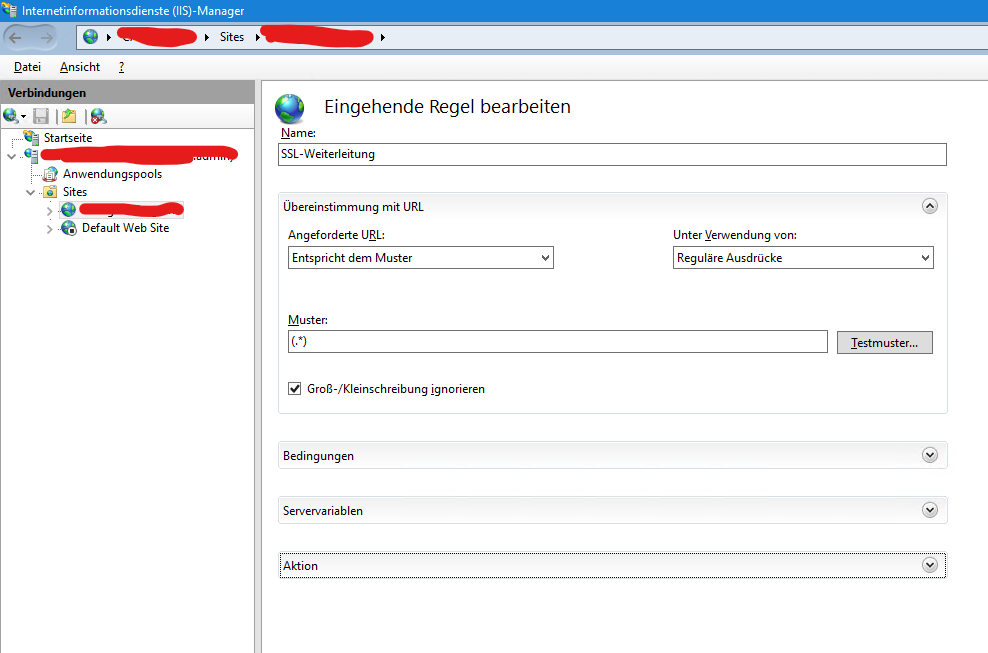

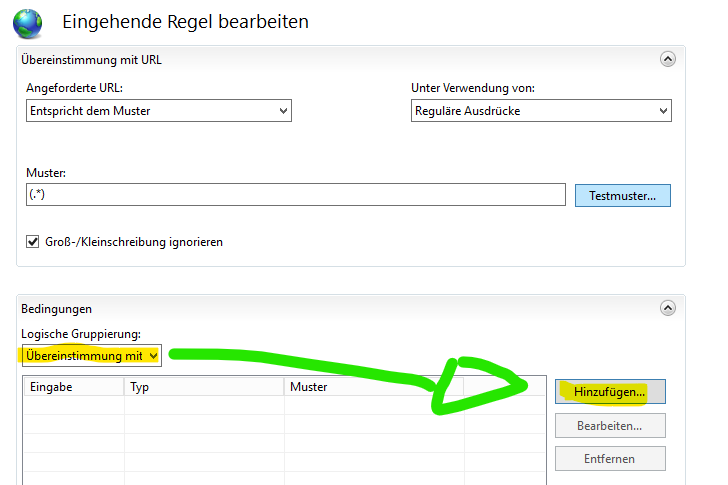

5. Den oberen Teil der Regel („Übereinstimmung mit URL“) folgendermaßen ausfüllen:

– Name: Ein sinnvoller Name fur die Kosmetik (Pro-Tipp: Keine Umlaute oder Emojies)

– „Angeforderte URL“: Entspricht dem Muster

– „Unter Verwendung von“: Reguläre Ausdrücke

– „Muster“: (.*)

6. „Bedingungen“ ausfüllen

– Die (leider zu kleine) Auswahl von „Logische Gruppierung“: Übereinstimmung mit allen Elementen

– Dann den Button „Hinzufügen“ rechts daneben klicken

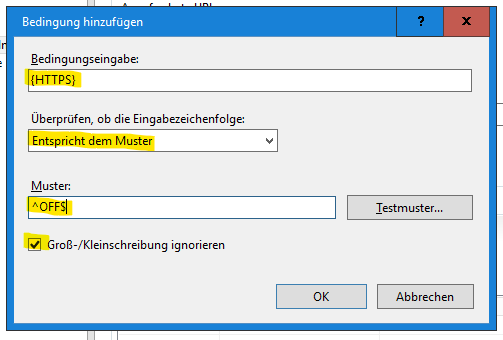

7. Die „Bedingung“ ausfüllen, danach mit „OK“ schliessen

– Bedingungseingabe: {HTTPS}

– „Überprüfen, ob die Eingabezeichenfolge“: Entspricht dem Muster

– Muster: ^OFF$

– Groß-/Kleinschriebung ignorieren: aktiviert

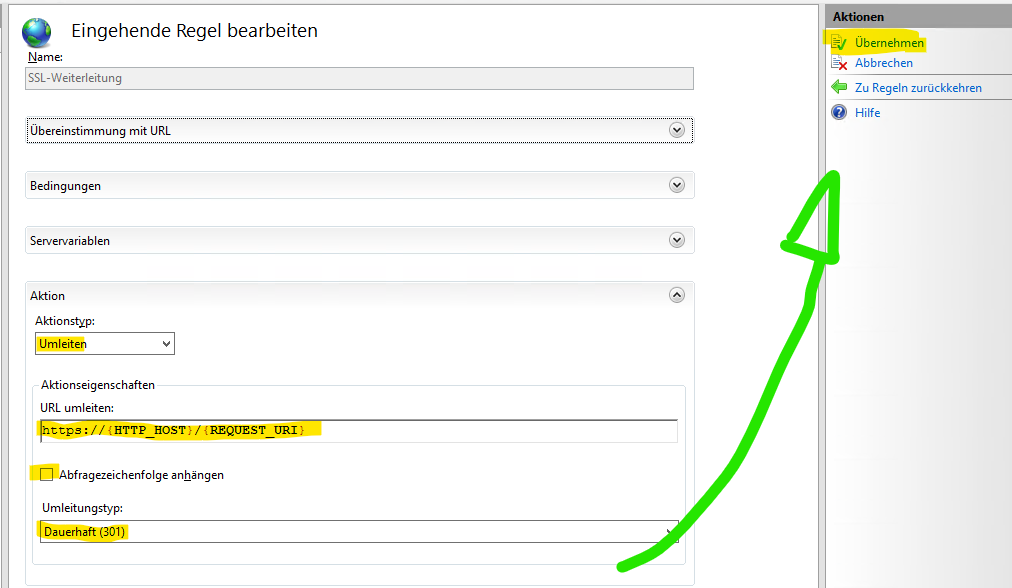

8. Nachdem die Regel übernommen wurde, weiter unten im IIS nun eine „Aktion“ konfigurieren und die Änderung übernehmen:

– Aktionstyp: Umleiten

– Aktionseigenschaften „URL Umleiten“: https://{HTTP_HOST}/{REQUEST_URI}

– Abfragezeichenfolge anhängen: Deaktivieren

– Umleitungstyp: Dauerhaft

Oben rechts „übernehmen“

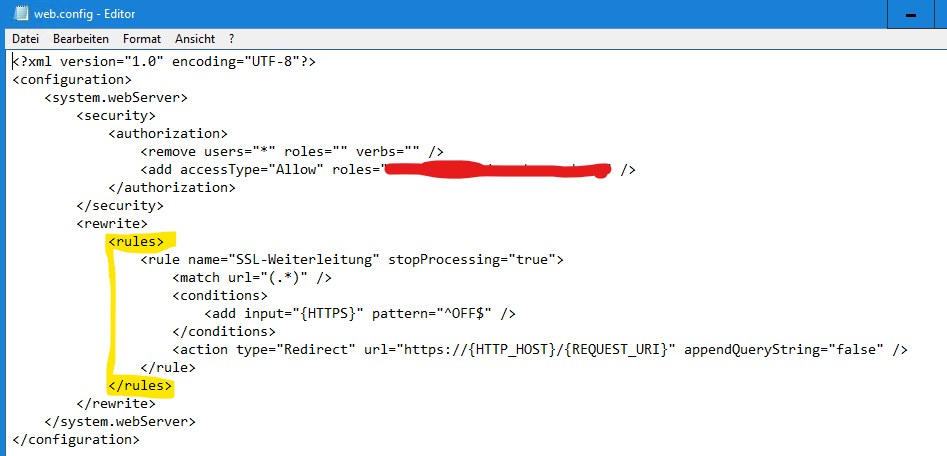

Ergebnis (schnelle Lösung)

Das ganze manifestiert sich mit dem Klick auf „Übernhemen“ auch in der entsprechenden web.config Datei der Site. Man kann den <rules> Block natürlich auch manuell bearbeiten und/oder kopieren.

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="SSL-Weiterleitung" stopProcessing="true">

<match url="(.*)" />

<conditions>

<add input="{HTTPS}" pattern="^OFF$" />

</conditions>

<action type="Redirect" url="https://{HTTP_HOST}/{REQUEST_URI}" appendQueryString="false" />

</rule>

</rules>

</rewrite>

</system.webServer>

</configuration>