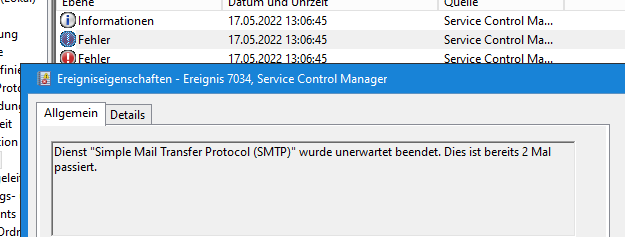

Seit einem der letzten Updates von Windows 10/11 und Windows Server 2016/2019 und 2022 sehen wir auf vielen Windows-Systemen üpbermäßig viele Warnings mit der Event ID 1534 und der Quelle User Profile Service.

Fehler bei der Profilbenachrichtigung des Ereignisses Load für Komponente {B31118B2-1F49-48E5-B6F5-BC21CAEC56FB}. Fehlercode: See Tracelogging for error details.

In der Meldung wird immer die selbe Komponennte genannt: „{B31118B2-1F49-48E5-B6F5-BC21CAEC56FB}“. Das ist der „Kacheldaten-Modellserver“, der früher mal den Kachelserver zur Kachelaktualisierung für das Startmenü stellte. Den gibt es eigentlich nicht mehr – was wir als Grund für die Massen-Warnung vermuten.

Lösung

Um von den unnötigen Warnungen verschont zu werden, muss man einfach zwei Registry-Schlüssel komplett löschen.

Weil diese Key dem „TrustedInstaller“ gehören, muss man vorher den Besitz (einschliesslich untergeordneter Objekte) übernehmen.

Dann einfach entfernen:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileNotification\TLDund

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\ProfileNotification\TLDDa es für die Besitzerübernahme von Reg-Keys kein (uns bekanntes) integriertes Kommandozeilentool gibt, ist hier leider etwas GUI-Klicken angesagt.