Um diese unglaublich unnütze, nervige und ständig im Arbeitsbereich störende Werkzeugleiste ein für allemal und permanent loszuwerden, sind leider ein paar Klimmzüge notwendig.

Wer auch immer bei Adobe für dieses fieser Geschwür der PDF-Anzeigezerstörung zu verantworten hat, muss sich nun jedenfalls nicht mehr fragen warum die Mehrheit der Benutzer praktisch ausschließlich Browser zur PDF-Betrachtung nutzt. In allen 6 Jahren seitdem es diese Leiste gibt, haben noch keinen Einzigen unter tausenden Benutzer gefunden, der das Ding auch nur annähernd sinnvoll findet. Wir hören eher sowas wie „Nicht den Adobe DC, da sieht man immer nur die Hälfte.

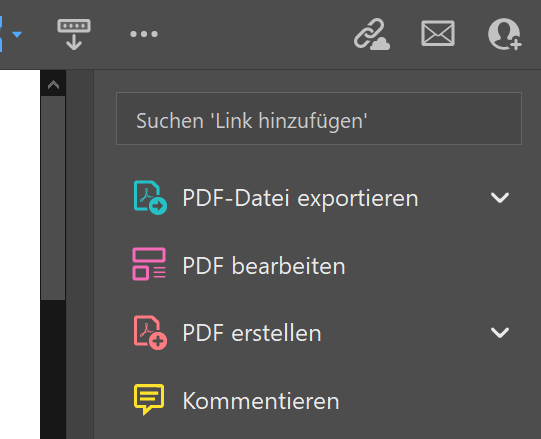

Die schnelle Tastenkombination zum schließen der Leiste ist Shift+F4. Das hinterlässt zwar noch eine schmale „Pop-Bar“, aber man kann seine Dokumente immerhin lesen.

Es geht aber auch „richtig“.

Lösung

Die Adobe-Seiten-Werbefläche kam erst später zum Reader dazu, daher ist das ein nachträgliches Plugin. Man muss es „nur“ finden und … löschen oder umbenennen.

Die Entfernung der „Werkzeugleiste“ hat keine anderen Konsequenzen, die Werkzeuge selbst wie Stempel, Unterschrift, das Messen und so weiter funktionieren wie gehabt.

Man muss die Datei Viewer.aapp im Verzeichnis INSTALLATION\Acrobat\RdrApp\SPRACHE\ löschen (umbenennen).

Zum Beispiel (Win 11 x65 DEU) mit „Ausführen als“ natürlich als Administrator:

rename "%ProgramFiles%\Adobe\Acrobat DC\Acrobat\RdrApp\DEU\Viewer.aapp" *.aap_

Der Pfad mag im Laufe der Geschichte und je nach Sprache etwas variieren.

In Unternehmensnetzwerken bietet es sich an, den Zugriff für Benutzer einfach via NTFS-ACL zu verbieten und schon sind alle PCs „Werkzeugleistenfrei“.