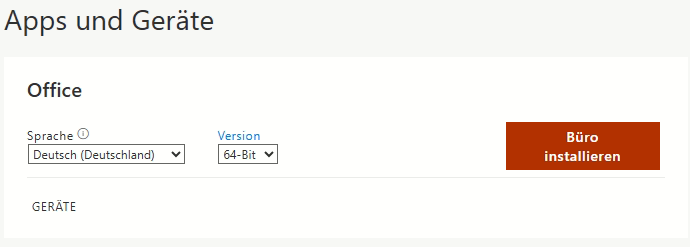

Bei Microsoft 365 zieht immer mehr KI ein, unter anderem in der automatischen Übersetzung des „Büro Apps“ CTR-Installer-Downloads …

ugg.li Schnelle Hilfe für schnelle Admins

Nicht immer schön, aber effektiv. Schnelle Hilfe für schnelle Admins.

Seid den Windows-Updates vom 14.05.2025 startet auf einigen Computern das „klassische“ Outlook nicht mehr, oder stürzt direkt nach dem Start ab. Falls konfiguriert, wird auch die Outlook-Profilauswahl nicht mehr angezeigt.

Outlook lässt aber im abgesicherten Modus starten:

outlook.exe /safeSowohl die Online-Reparatur als auch das Deaktivieren des Add-ins helfen leider nicht.

Um Outlook wieder „normal“ zu benutzen, scheint es aktuell keine andere Lösung zu geben, als Outlook (je nach Installation auch das komplette Office-Paket) zu deinstallieren und ganz neu herunterzuladen und zu installieren.

Es hilft leider auch nicht, das Outlook-Profil neu zu erstellen.

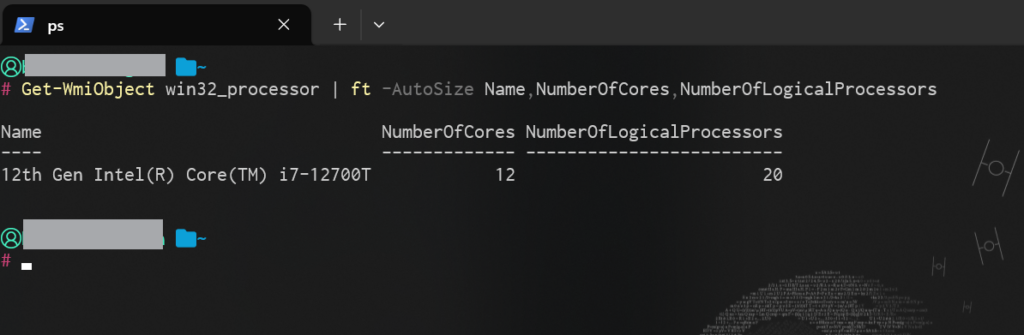

Manchmal braucht man „mal eben“ die Anzahl der echten physischen CPU-Cores. Sei es um Systemvoraussetzungen zu prüfen, Daten zu inventarisieren oder einer Asset-Verwaltung auf die Sprünge zu helfen. Nein, wir nennen Asset.Desk, Service.Desk und dieses unglaublich furchtbare Heinzelmann nicht beim Namen.

Windows zählt die physischen und logischen Cores getrennt und kann diese auch ausgeben – via WMI.

Get-WmiObject win32_processor | ft Name,NumberOfCores,NumberOfLogicalProcessors

Und schon wieder ein „Schnipsel“ den man viel zu oft googelt. Manchmal muss es eine SOFORT!!11-Replikation sein, so löst man diese aus.

Erzwingt eine Pull-Replikation des aktuellen DCs (Domain Controllers) von allen anderen DCs:

repadmin /syncall /AeD

Erzwingt eine Push-Replikation des aktuellen DCs (Domain Controllers):

repadmin /syncall /APeD

Erklärung der Parameter:

A = Alle Partitionen

e = Enterprise (Auch cross-Site)

D = Servers mit den DNs auflösen

P = Push

Auch mit Windows Server 2025 hat Microsoft das Problem nicht in den Griff bekommen, dass sich Windows Server mit RDS-Rollen nicht zuverlässig auf eine neue Version aktualisieren lassen.

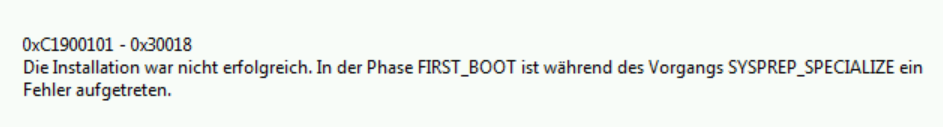

Windows Server 2019/2016 und 2022 erzeugen bei einem InPlace-Upgrade gerne nach dem „beinahe“ fertigen Durchlauf des Setups (ohne Warnungen) die altbekannte „Ihr Computer wird in den alten Stand zurückgesetzt“ Setup-Meldung. Nach dem Start der alten Version wird man dann von dieser Fehlermeldung begrüßt:

C1900101 – 0x30018

Die Installation war nicht erfolgreich. In der Phase FIRST_BOOT ist wahrend des Vorgangs SYSPREP_SPECIALIZE ein Fehler aufgetreten.Lösung

Der geheime Insider-Trick, die RDS-Rollen vorübergehend zu entfernen, funktioniert seit nun fast 10 Jahren immer noch. Es geht aber auch viel schneller.

Man lege auf dem betroffene Server einfach vor dem Setup-Start diesen Registry-Eintrag (REG_SZ) an:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MASCHINE\SOFTWARE\Microsoft\Terminal Server Web Access\IsInstalled] "Version"="6.0"Danach läuft das Setup trotz installierter RDS-Rollen fehlerfrei durch. Wer Änderungen am RDWEB vorgenommen hat, muss dieses allerdings zurückspielen – die neue Windows-Version ersetzt den Inhalt des RD-Web-Access Verzeichnisses.