Problem

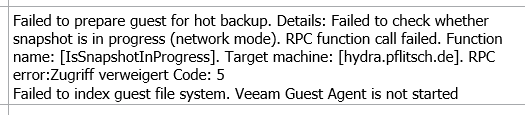

Veeam Backup and Replication sichert „auf einmal“ eine oder mehrere VM-Gastmaschinen nicht mehr, oder nur mit einer Warnung (je nach Application-Processin Einstellungen). Das passiert nach einem Upgrade der betroffenen virtuellen Maschinen auf Windows Server 2016. Die Fehlermeldung im Veeam-Bericht lautet:

Failed to prepare guest for hot backup. Details: Failed to check whether snapshot is in progress (network mode). RPC function call failed. Function name: [IsSnapshotInProgress]. Target machine: [SERNAME.DOMAIN.TLD]. RPC error:Zugriff verweigert Code: 5 Failed to index guest file system. Veeam Guest Agent is not started

Lösung

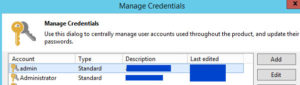

Bei Windows Server 2016 müssen die Credentials nicht mehr im UPN-Format ([email protected]) angelegt sein, sondern imklassischen NT-Format (DOMAIN\username). Warum das plötzlich so ist, wissen wir leider nicht und konnten das auch noch nicht herausfinden. Wenn man die Credentials aber entsprechend ändert, klappt die Application-Processing Sicherung aber sofort wieder.

Bei Windows Server 2016 müssen die Credentials nicht mehr im UPN-Format ([email protected]) angelegt sein, sondern imklassischen NT-Format (DOMAIN\username). Warum das plötzlich so ist, wissen wir leider nicht und konnten das auch noch nicht herausfinden. Wenn man die Credentials aber entsprechend ändert, klappt die Application-Processing Sicherung aber sofort wieder.