Seit Windows 2000 hat Microsoft den eingehenden „Gastzugriff“ auf Freigaben deaktiviert. Die Kennwortlose Gastauthentifizierung wurde dann in SMB2- und SMB3- ab Windows 10 vollständig verhindert.

Manche (Stein-)alten Geräte wie stumpfe NAS-Geräte, irre teure (Trumpf-) Beabeitungsmaschinen, alt Samba-Server oder ähnliches „brauchen“ das aber dringend.

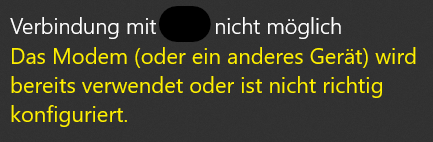

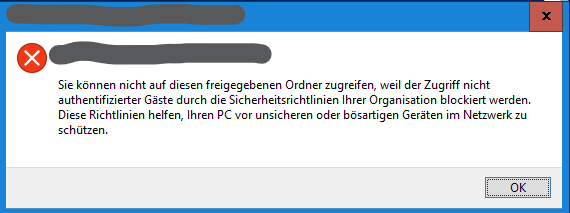

Greift man beispielsweise von Windows Server 2019 (oder höher) auf eine solche Freigabe zu, erhält man diese Meldung:

Sie können nicht auf diesen freigegebenen Ordner zugreifen, weil der Zugriff nicht

authentifizierter Gäste durch die Sicherheitsrichtlinien Ihrer Organisation blockiert werden.

Diese Richtlinien helfen, Ihren PC vor unsicheren oder bösartigen Geraten im Netzwerk zu schützen.

Lösung

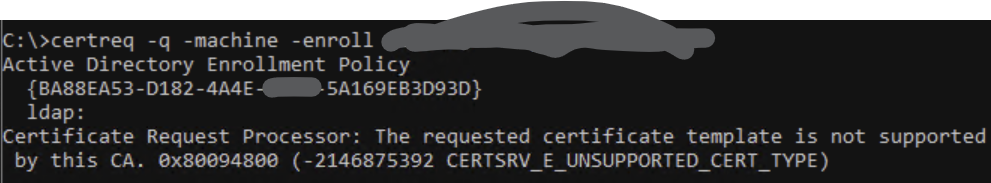

Auf dem zugreifenden Server kann man die Guest-Anmeldung schnell und schmezlos an der Admin-PowerShell wieder einschalten:

Set-SmbClientConfiguration -EnableInsecureGuestLogons $true -ForceOhne Neustart ist der Zugriff sofort wieder möglich.

Mehr zum wie und warum gibt es in „Learn“ (ehemals Knowledgebase).