Problem

Auf Domänencontrollern gibt es in regelmäßigen Abständen im Eriegnisprotokoll diese Fehlermeldungen:

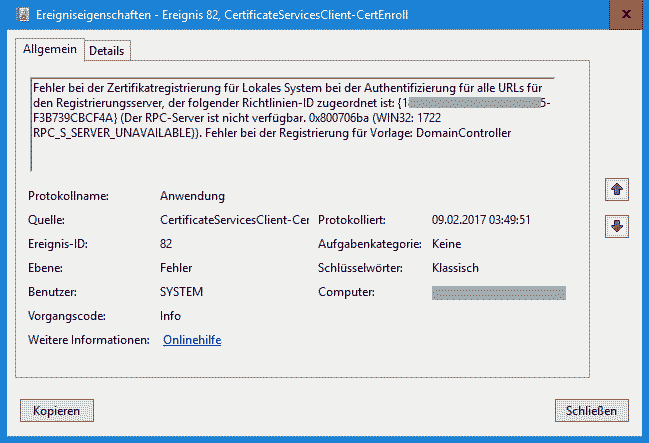

Quelle: CertificateServicesClient-CertEnroll

Event-ID: 82

Fehler bei der Zertifikatregistrierung für Lokales System bei der Authentifizierung für alle URLs für den

Registrierungsserver, der folgender Richtlinien-ID zugeordnet ist: {1874501F-FFFF-AFFE-BBD5-F3B749CBCF4A}

(Der RPC-Server ist nicht verfügbar. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)).

Fehler bei der Registrierung für Vorlage: DomainController

Dicht gefolgt von

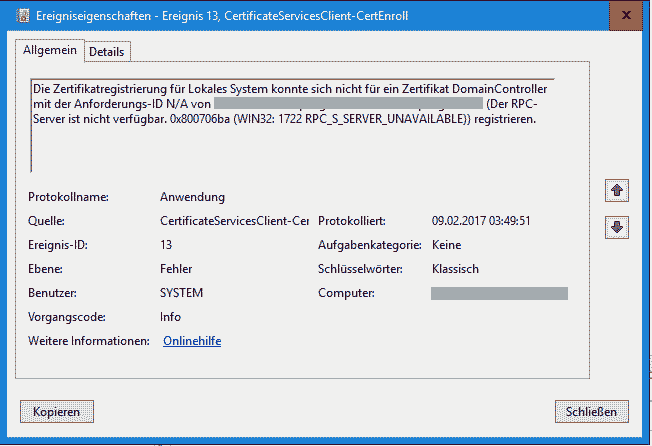

Quelle: CertificateServicesClient-CertEnroll Event-ID: 13 Die Zertifikatregistrierung für Lokales System konnte sich nicht für ein Zertifikat DomainController mit der Anforderungs-ID N/A von SERVERNAME.DPOMAIN.TLD\OLD-CA-NAME (Der RPC-Server ist nicht verfügbar. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)) registrieren.

Und dann bestätigt von:

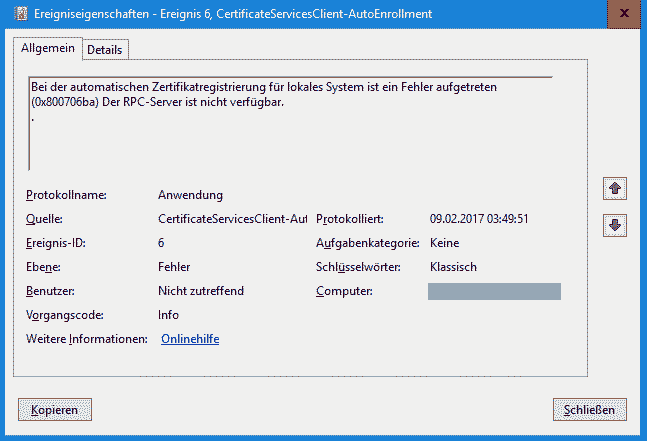

Quelle: CertificateServicesClient-AutoEnrollment Event-ID: 6 Meldung: Bei der automatischen Zertifikatregistrierung für lokales System ist ein Fehler aufgetreten (0x800706ba) Der RPC-Server ist nicht verfügbar. .

Das passiert in der Regel, wenn es „irgendwann“ mal eine CA in dieser Domäne gab und der Servers nicht mehr exisitert. Hinweise auf so eine Situation können Zitate sein wie „Den Servernamen kenne ich, aber den gibt es schon lange nicht mehr. Wir haben auch keine eigene CA“. Das passiert auch gene mal, wenn uralte Exchange-Server deinstalliert werden die Self-Signed Zertifikate über sich selber genutzt haben.

Wichtig: Der Name der CA (aus den Ereignismeldungen) muss exakt stimmen.

Lösung

Die ehemalige CA und deren Zertifikatsvorlagen (Templates) müssen sauber aus dem Active Directory entfernt werden. Der Name der CA ist ja aus den Meldunge bekannt.

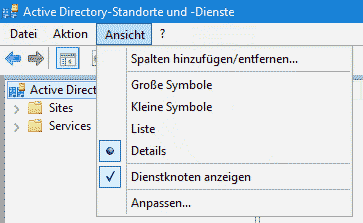

- „Active-Directory Standorte und Dienste“ öffnen und unter Ansicht > „Dienstknoten anzeigen“ einschalten

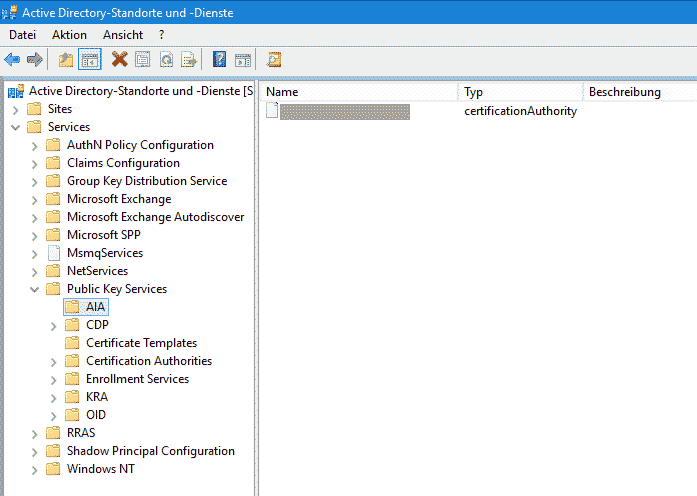

- Öfnen von „Services“ > „Public Key Service“ > „AIA“ > in der rechten Hälfte hier die falsche/tote CA (Hier steht der CA Name, NICHT der Servername) löschen

- Öffnen von „Services“ > „Public Key Service“ > „Enrollment Services“ > und auch hier die falsche CA löschen

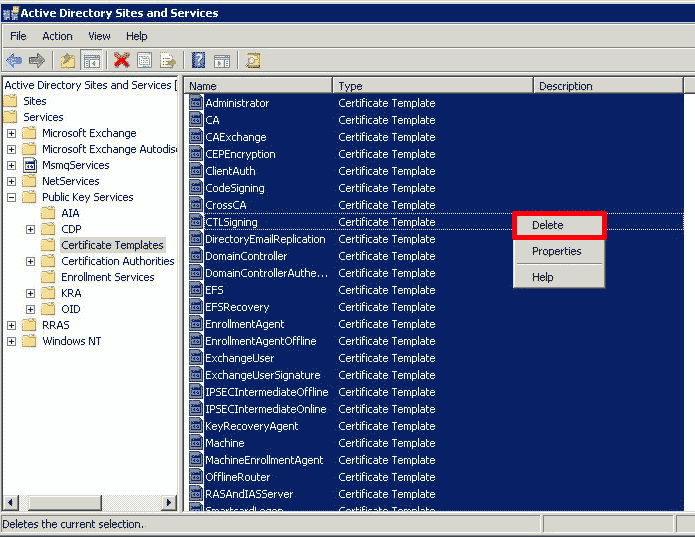

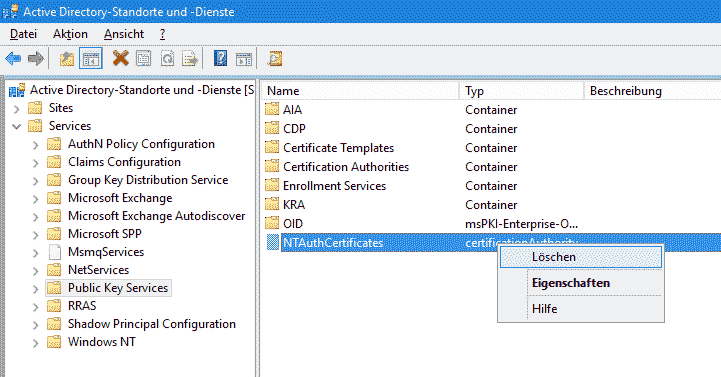

Die folgenden beiden Schritte nur durchführen, wenn es KEINE NEUE CA in dieser Domäne gibt. Wenn es eine CA in der Domain gibt, diese Schritte überspringen.

- Die alten Zertifikatsvorlagen aus dem AD entfernen: Öffne „Public Key Service“ > „Certificate Templates“ und lösche alle LDAP-Vorlagen hier drin

- Unter „Public Key Services“ das Objekt „NTAuthCertificates“ löschen

Konfiguration im AD aktualisieren

An der Shell (CMD oder Powershell) die DC-Informationen aufräumen und aktualisieren:

C:\> certutil -dcinfo deleteBad

Nach ein paar Minuten (Default: 5) die RSOP-Daten des/der DCs aktualisieren:

C:\> gpupdate /force

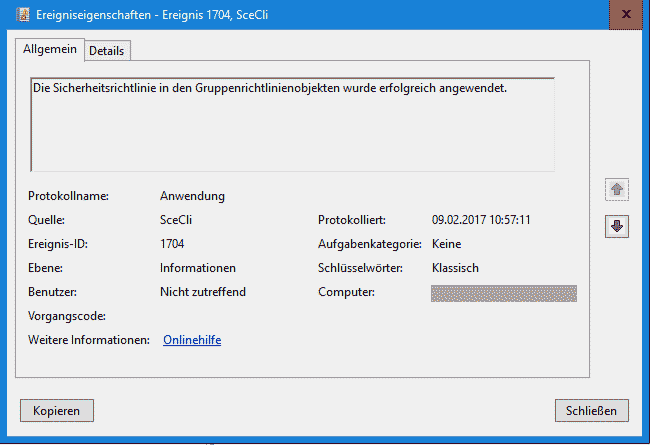

Das passiert zwar auch automatisch (auch auf allen DCs), aber wenn man das manuell anstößt kann man den Erfolg praktisch sofort in der Ereignisanzeige nachvollziehen: